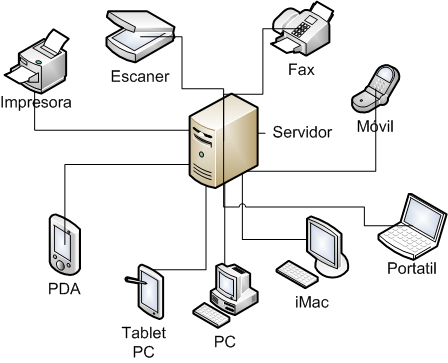

Una red de computadoras es una interconexion entre dos o mas dispositivos para compartir información, recursos y servicios. Conectados por medio de cables, señales, onda, para compartir informacion(archivos), recursos (discos,impresoras,programas,etc)y servicios(acceso a una base de dats, internet,correo electronico, chat , juegos , programas, etc).

Una red de computadoras es una interconexion entre dos o mas dispositivos para compartir información, recursos y servicios. Conectados por medio de cables, señales, onda, para compartir informacion(archivos), recursos (discos,impresoras,programas,etc)y servicios(acceso a una base de dats, internet,correo electronico, chat , juegos , programas, etc).Esta conexión puede ser a través de un enlace físico alambrado o inalambrico.

Objetivos

- Compartir información

- Conectar diferentes dispositivos

- Compartir recursos, impresoras, scanner

- Proporcionar una alta fiabilidad, al contar con fuentes alternativas de suministro.

- Compartir Hadware

- Compartir Software

Elementos básicos de una red

- Servidor: Es el elemento principal de procesamiento, se encarga de administrar todos los procesos dentro de ella, también controla el acceso a las impresoras y las unidades de almacenamiento y utilidades del usuario. Un servidor se puede implementar por un Software o un Hardware. Se implementa por software cuando a una computadora le instalas y/o configuran un servicio, son programas y sistemas de la misma. Se implementa por Hardware cuando son los equipos especializados para la función del servidor, ofrecen varios servicios y sus características son superiores a a del resto de los equipos, con mucha mas memoria, mas disco duro,etc. En conclusión un servidor por Software es un programa, mientras que un servidor por Hardware es un equipo especializado es lo tangible.

- Terminales o nodos: Es un conjunto de equipos informáticos y software conectados entre si por medio de dispositivos físicos que envían y reciben impulsos eléctricos, ondas electromagnéticas o cualquier otro medio para el transporte de datos, con la finalidad de compartir información,recursos y ofrecer servicios. Los tipos de terminales son los que trabajan unidos a un servidor, que es quien realmente procesa los datos y envía pantallas de datos a los terminales. En los dispositivos de terminales son las computadoras, las impresoras,los scaner,etc.

- MEDIOS : Es la forma como está conectada la red de computadoras. -Coaxil par trenzado: Es un conductor de cobre de una capa de aislante flexible , con una velocidad de tasa de referencia: 10-100 Mbps, es económico , tiene un tamaño medio según su tipo y una longitud máxima de 500m. Teniendo dos tipos de cable coaxial. Cable coaxial fino en el cual los diámetros de su malla son 1,2/4,4 mm, y el del cable solo de 0.25 pulgadas (algo mas de 0,5 cm). Sin embargo, sus propiedades de transmision(perdidas de empalme y conexiones, distancia máxima de enlace,proteccion de gerente a interferencias,etc.) son sensiblemente peores que las del coaxial grueso y el cable coaxial grueso es el cable mas utilizado en LAN´s en un principio y que aun hoy sigue usándose en determinadas circunstancias (alto de interferencias, distancias largas,etc.) los diámetros de su malla son 2,6/9,5 mm. Y el del total del cable de 0,4 pulgada.

- Fibra optica: Es un medio de transmisión empleado habitualmente en redes de datos, el cual se encuentra compuesto de vidrio o materiales plásticos por los que se envían pulsos de luz que representan los datos a transmitir. Los cuales se componen en dos:

1) Fibra mutimodo la parte de una fibra por la que viajan los rayos de luz recibe el nombre de núcleo de la fibra. Los rayos de luz solo pueden ingresar a nucleo si el angulo esta comprendido en a apertura numérica de la fibra. Asimismo, una vez que los rayos han ingresado al núcleo de la fibra, hay un numero limitado de recorridos ópticos que puede seguir un rayo de luz a través de la fibra.

2)Fibra monomodo el revestimiento exterior de la fibra monomodo es, en general, de color amarillo. La mayor diferencia entre la fibra monomodo y la multimodo es que la monomodo permite que un solo modo de luz se propague a través del núcleo de menor diámetro de la fibra óptica. En una fibra monomodo se utiliza un láser infrarrojo como fuente de luz que el láser genera, ingresa al núcleo en una angulo de 90 grados, como consecuencia, los rayos de luz que trasportan datos en una fibra monomodo son básicamente transmitidos en linea recta directamente por el centro del núcleo.

- Switch: Es un dispositivo de características digitales para interconectar redes de ordenadores tiene como finalidad garantizar la interconexion de un mínimo de dos segmentos de red, similar a la función de un puente(bridge). Los switches tienen la capacidad de conservar las mencionadas direcciones MAC de los equipos a los que puede llegar desde cada uno de sus puertos. De este modo, la información viaja de forma directa desde el puerto origen hasta e puerto destino (a diferencia de lo que ocurre con los concentradores o hubs) .Es donde se concentran todos los puntos donde se conectan todos los equipos de la red.

- Modem: Convierte las señales digitales en análogas y viceversa , y de modo tal que estas puedan ser transmitidas de forma inteligible. El módem es un periférico de entrada/salida que puede ser tanto interno como externo.

- Router: Es un dispositivo que proporciona conectividad a nivel de red o nivel tres en el modelo OSI. Su funcion principal consiste en enviar o ancaminar paquetes de datos de una red a otra, es decir , interconectar subrede, entendiendo por subred un conjunto de maquinas IP que se pueden comunicar sin la intervencion de un encaminador (mediantes puentes de red) , y que por lo tanto tienen prefijos de red distintos.

- RACK: Los racks pueden ensamblarse para contener, en conjunto, una gran cantidad de equipos. De este modo , aquello que se entiende por rack suele ser utilizado en instituciones científicas o educativas, oficinas gubernamentales o grandes corporaciones. En los hogares, es mas frecuente que las computadoras se ubiquen en un mueble tipo escritorio.Gracias a estas estructuras, es posibles ordenar muchos dispositivos en un espacio fisico reducido, facilitando tambien el acceso a los mismos.

Repetidor: Un repetidor es un dispositivo sencillo utilizado para regenerar una señal entre dos nodos de una red. De esta manera,se extiende el alcance de la red. El repetidor funciona solamente en el nivel físico , es decir que solo actúa sobre la información binaria que viaja en la linea de transmisión y que no puede interpretar los paquetes de información. Por otra parte, un repetidor puede utilizarse como una interfaz entre dos medios físicos de tipos diferentes, es decir que puede , por ejemplo , conectar un segmento de par trenzado a una linea de fibra óptica.

Puente:Un puente es un dispositivo que conecta dos redes de distintas topo-logias y protocolos a nivel de enlace. Su función es dividir una red de área local en dos subredes. Cuando una red de área local se hace demasiado grande, en cuanto a numero de nodos, debe ser dividida para que su rendimiento sea mejor, interconectar dos redes de area local, pudiendo tener protocolos de nivel de enlace o medios de transmisión distintos. Como puede ser la interconexion de una red inalambrica a una de cable o una red Ethernet a otra Token Ring. Amplificadores de señal.

Topologias de Redes

-Lineal: Todas las estaciones se conectan a un a un único medio bidireccional lineal con puntos de determinación bien definidos,cuando una estación transmite, su señal se propaga a ambos lados del emisor, a través de odas las estaciones conectadas al mismo, por este motivo,al bus se le denomina también canal de difusión.

-Anillo: Esta topologia conecta a las computadoras con un solo cable en forma de circulo. Con diferencia de la topologia de bus, las puntas o estan conectadas con unos terminados. Todas las señales pasan en una direccion y pasan por todas las computadoras de la red. Las computadoras en esta topologia funcionan como repeaters, porque lo que hacen es mejorar la señal. Retransmitiendola a la proxima computadora evitando que llegue dicha señal. La falla de una computadora puede tener un impacto profundo el funcionamiento de la red.

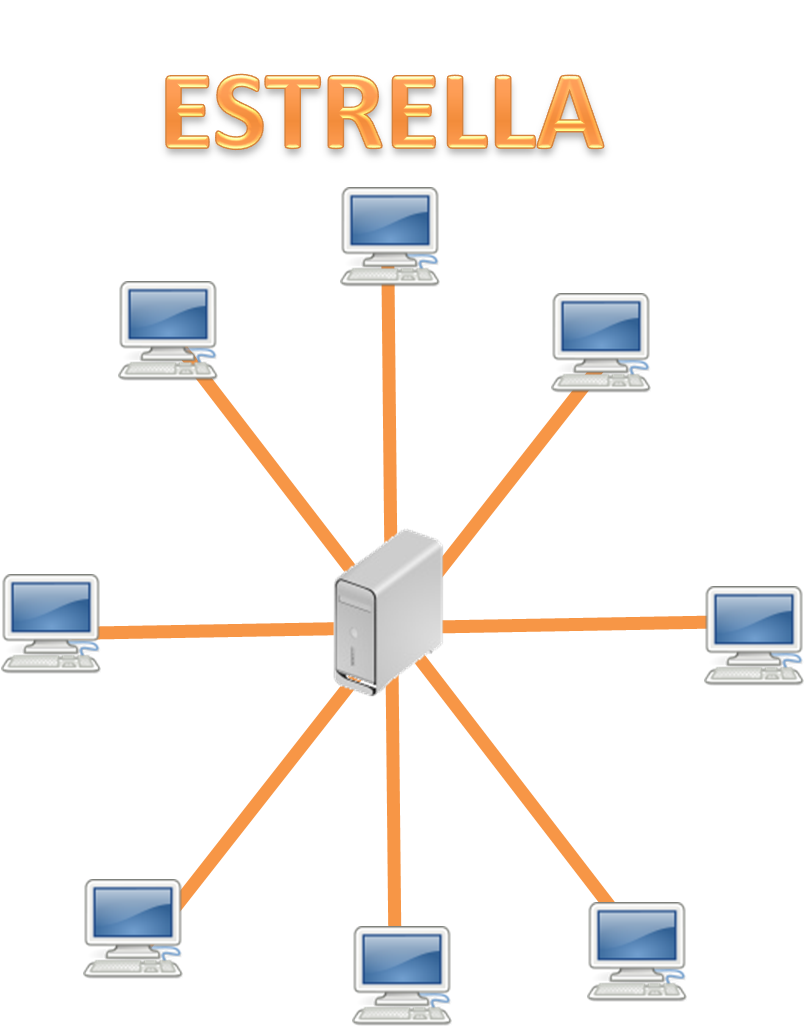

-Estrella: En una topologia estrella todos y cada uno de los nodos de la red se conectan a un concentrador. Los datos en estas redes fluyen del emisor hasta el concentrador. Este controla realiza todas las funciones de red ademas de actuar como amplificador de los datos. Esta configuración se suele utilizar con cables de par trenzado aunque también es posible llevarla a cabo con cable coaxial o fibra óptica. Tanto Ethernet como LocalTalk utilzan este tipo de topologia.

-Malla: Es una topologia de red en la que cada nodo esta conectado a todos los nodos. De esta manera es posible llevar los mensajes de un nodo a otro por distintos caminos. Si la red de malla esta completamente conectada, no puede existir absolutamente ninguna interrupción en las comunicaciones. Cada servidor tiene sus propias conexiones con todos los demás servidores.

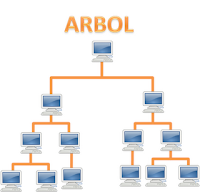

-Arbol: La topologia de arbol combina caracteristicas de la topologia de estrella con la del bus. Consiste en un conjunto de subredes estrella conectadas a un bus. Facilita el crecimiento de la red.

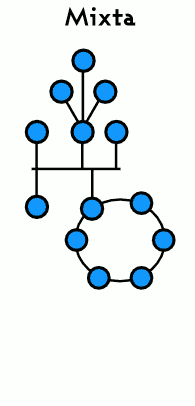

-Mixtas:Las topologias mixtas son aquellas en las que se aplica una mezcla entre alguna de las otras topologias: bus, estrella o anillo. Principalmente podemos encontrar dos topologias mixtas: Estrella- bus y Estrella-anillo.

Tipos de Redes según su alcance

*PAN(Personal área Network): Es una red de computadoras usada para la comunicación entre los dispositivos de la computadora cerca de una persona.Estas redes normalmente son de unos pocos metros y para uso personal.Pueden ser como las computadoras, puntos de acceso a internet, telefonos , celulares, dispositivos de audio, impresoras).

*LAN(Local Area Network):Es una red de computadoras que abarca un área reducida a una casa, un departamento o un edificio. Las redes de área local a veces se llaman una sola red de localización. No utilizan medios o redes de interconexion públicos.

*WLAN(wiereless local Area Network):Es un sistema de comunicación de datos inalambrico flexible, muy utilizado como alternativa a las redes de área local cableadas o como extension de estas.

*MAN(Metropolitan Area Network):Es una red de alta velocidad (banda ancha) que da cobertura en un área geográfica mas extensa que un campus, pero aun así limitado. Por ejemplo, una red que interconecte los edificios públicos de un municipio dentro de la localidad por medio de fibra óptica.

*WAN(Wide Area Network):Son redes informáticas que se extienden sobre un área geográfica extensa utilizando medios como: Satélites, cables interoceanos, Internet ,fibras ópticas publicas , etc.

*SAN(Storage Area Network):Es una red de almacenamiento integral. Se trata de una arquitectura completa que agrupa los siguientes elementos: Una red de alta velocidad de canal de fibra o ISCSI. Un equipo de interconexion dedicado (conmutadores , puentes, etc.). Elementos de almacenamiento de red (discos duros). Una SAN es una red dedicada al almacenamiento que esta conectada a las redes de comunicación de una compañía. Ademas de contar con interfaces de red tradicionales, los equipos con acceso a la SAN tienen una interfaz de red especifica que se conecta a la SAN.

*SAN(Storage Area Network):Es una red de almacenamiento integral. Se trata de una arquitectura completa que agrupa los siguientes elementos: Una red de alta velocidad de canal de fibra o ISCSI. Un equipo de interconexion dedicado (conmutadores , puentes, etc.). Elementos de almacenamiento de red (discos duros). Una SAN es una red dedicada al almacenamiento que esta conectada a las redes de comunicación de una compañía. Ademas de contar con interfaces de red tradicionales, los equipos con acceso a la SAN tienen una interfaz de red especifica que se conecta a la SAN.

Internet

*Origen

El inicio de la Internet nos remonta a los años 60. En plena guerra fría, Estados Unidos crea una red exclusivamente militar, con el objetivo de que, en el hipotético caso de un ataque ruso, se pudiera tener acceso a la información militar desde cualquier punto del pais. Esta red se creo en 199 y se llamo ARPANET. En principio, la red contaba con 4 ordenadores distribuidos entre distintas universidades del país. Dos años después, ya contaba con unos 40 ordenadores conectados.Tanto fue el crecimiento de la red que su sistema de comunicación se quedo obsoleto. Entonces dos investigadores crearon el protocolo TCP/IP, que se convirtió en el estándar de comunicaciones dentro de las redes informáticas (actualmente seguimos utilizando dicho protocolo). ARPANET siguió creciendo y abriéndose a mundo, y cualquier persona con fines académicos o de investigación podía tener acceso a la red.Las funciones militares se desligaron de ARPANET y fueron a parar a MILNET, una nueva red creada por los Estados Unidos.

El inicio de la Internet nos remonta a los años 60. En plena guerra fría, Estados Unidos crea una red exclusivamente militar, con el objetivo de que, en el hipotético caso de un ataque ruso, se pudiera tener acceso a la información militar desde cualquier punto del pais. Esta red se creo en 199 y se llamo ARPANET. En principio, la red contaba con 4 ordenadores distribuidos entre distintas universidades del país. Dos años después, ya contaba con unos 40 ordenadores conectados.Tanto fue el crecimiento de la red que su sistema de comunicación se quedo obsoleto. Entonces dos investigadores crearon el protocolo TCP/IP, que se convirtió en el estándar de comunicaciones dentro de las redes informáticas (actualmente seguimos utilizando dicho protocolo). ARPANET siguió creciendo y abriéndose a mundo, y cualquier persona con fines académicos o de investigación podía tener acceso a la red.Las funciones militares se desligaron de ARPANET y fueron a parar a MILNET, una nueva red creada por los Estados Unidos.

La NSF (National Science Fundation) crea su propia red informática llamada NSFNET, que mas tarde absorbe a ARPANET, creando asi una gran red con propósitos científicos y académicos. El desarrollo de las redes de libre acceso que mas tarde se unen a NSFNET, formando el embrión de lo que hoy conocemos como INTERNET.

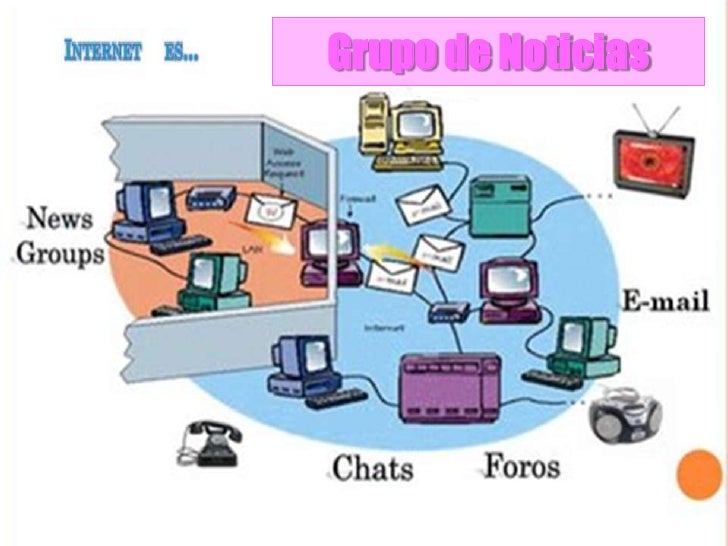

*Servicios

Los principales servicios o aplicaciones que podemos encontrar en Internet son:

-Correo Electrónico : El servicio de Internet más empleado

ya que permite enviar información puntual y de forma rápida. En la actualidad este protocolo ha evolucionado desde el envío de mensajes sólo en formato de texto, hasta la transmisión de elementos en formatos gráficos, de audio, vídeo, HTML, etc. gracias al protocolo MIME (Multipurpose Internet Mail Extensión), un sistema que permite integrar dentro de un mensaje de correo electrónico ficheros binarios (imágenes, sonido, programas ejecutables, etc.

ya que permite enviar información puntual y de forma rápida. En la actualidad este protocolo ha evolucionado desde el envío de mensajes sólo en formato de texto, hasta la transmisión de elementos en formatos gráficos, de audio, vídeo, HTML, etc. gracias al protocolo MIME (Multipurpose Internet Mail Extensión), un sistema que permite integrar dentro de un mensaje de correo electrónico ficheros binarios (imágenes, sonido, programas ejecutables, etc.

-World Wide Web: La World Wide Web, Web, WWW o W3, se basa en el lenguaje HTML(Hyper Text Markup Lnguage) y en el protocolo HTTP(Hyper Text Transfer Protocol).

La posibilidad de unión de los diferentes archivos existentes en la  red mediante el URL(Universal Resource Locator), convierte

red mediante el URL(Universal Resource Locator), convierte a esta herramienta en un motor fundamental en el desarrollo de Internet. En la práctica, es el servicio más utilizado de la red. Se trata no sólo de un depósito de información, sino también de una forma de acceso, búsqueda y recuperación.

a esta herramienta en un motor fundamental en el desarrollo de Internet. En la práctica, es el servicio más utilizado de la red. Se trata no sólo de un depósito de información, sino también de una forma de acceso, búsqueda y recuperación.

red mediante el URL(Universal Resource Locator), convierte

red mediante el URL(Universal Resource Locator), convierte a esta herramienta en un motor fundamental en el desarrollo de Internet. En la práctica, es el servicio más utilizado de la red. Se trata no sólo de un depósito de información, sino también de una forma de acceso, búsqueda y recuperación.

a esta herramienta en un motor fundamental en el desarrollo de Internet. En la práctica, es el servicio más utilizado de la red. Se trata no sólo de un depósito de información, sino también de una forma de acceso, búsqueda y recuperación.

Para poder utilizar el servicio Web se necesitan dos componentes: el servidor y el cliente. El servidor WWW o host es la empresa que pone a su disposición las máquinas donde se alojan las páginas WWW, siguiendo el estándar definido por el lenguaje HTML(hoy se han desarrollado otros muchos lenguajes para la Web con posibilidades hipertextuales y otras funcionalidades añadidas) y, por otro lado, está el cliente u ordenador del usuario. Si el usuario quiere acceder a dichas páginas tiene que utilizar un programa (cliente WWW) que lea las páginas WWW e interprete su significado. Estos programas o clientes WWW son los navegadores y son los que permiten al ordenador del usuario interpretar el lenguaje HTML. Los navegadores Internet Explorer y Netscape Navigator son los más utilizados, pero existen un gran número de ellos con distintas vistas y prestaciones, y que también se pueden descargar de forma gratuita desde Internet para instalarlos en nuestro ordenador.

-El comercio Electronico: Este servicio permite realizar todo tipo de transacciones y compras a través de Internet. La principal ventaja de este servicio es que las tiendas virtuales no tienen horario, por lo que podemos comprar lo que queramos en cualquier parte del mundo, a cualquier hora sin movernos de nuestro hogar.

- -Redes Sociales: Las redes sociales en Internet han ganado su lugar de una manera vertiginosa convirtiéndose en promisorios negocios para empresas, artistas, marcas, freelance y sobretodo en lugares para encuentros humanos.

- -Redes Sociales: Las redes sociales en Internet han ganado su lugar de una manera vertiginosa convirtiéndose en promisorios negocios para empresas, artistas, marcas, freelance y sobretodo en lugares para encuentros humanos.

-Grupos de Noticias

Los grupos de noticias son foros de discusión de Internet en

los que se reúnen grupos de usuarios con intereses comunes para conversar de

cualquier tema, desde software hasta cómics y política. A diferencia de los

mensajes de correo electrónico, que sólo pueden verlos el remitente y los

destinatarios especificados, los mensajes de los grupos de noticias pueden

leerlos todos aquellos que vean el grupo donde estén expuestos. Los grupos de

noticias son de ámbito internacional, con participantes de todos los rincones

de Internet.

*Evolucion

La web ha evolucionado desde su

creación de forma rápida en diferentes aspectos:

-Rápidez de acceso y número de

usuarios conectados.

-Ámbitos de aplicación. El uso de

las redes de comunicación ha ido aumentando

exponencialmente desde su creación,

actualmente múltiples de las actividades cotidianas

que realizamos se pueden

realizar de forma más rápida y eficaz a través de las redes

(reservas de hotel,

avión, tren,…, pago de tributos, solicitud de cita previa, transferencias

bancarias,

compra electrónica, etc).

Tipo de interacción del usuario.

La evolución que ha seguido la web en relación al rol que

los usuarios tienen

en el acceso a la misma ha ido también evolucionando.

Las 5 etapas en la

evolución del Internet son:

-Web 1.0

Fue el principio del inicio del desarrollo de las

telecomunicacion, con la web 1.0 el usuario era restringido a leer la misma

informacion ya que no se podia actualizar continuamente.

La Web 1.0 empezó en los años 60's junto al Internet, de la

forma más básica que existe, con navegadores de solo texto, como ELISA, era

bastante rápido pero muy simple. Después en los 90 surgió HTML (Hyper Text

Markup Language) como lenguaje hipertexto e hizo que las páginas Web sean más

agradables a la vista y puedan contener componentes como imágenes, formatos y

colores. Los primeros navegadores visuales fueron Netscape e Internet Explorer.

Esta Web es de solo lectura, ya que el usuario no puede

interactuar con el contenido de la página (ningún comentario, respuesta, etc.).

Estando la información totalmente limitada a lo que el Webmaster pueda

publicar.

Limitada, usada fundamentalmente para publicar documentos y

realizar transacciones. Con ella, las grandes empresas inauguraron su

estrategia online. Crearon un sitio donde publicar información corporativa, y

desarrollaron planes de marketing y ventas que incorporaban la Web como nexo

con los clientes.

-Web 2.0

Se refiere a

una segunda generación de Web basada en comunidades de usuarios y una gama

especial de servicios, como las redes sociales, los blogs, los wikis o las

folcsonomías, que fomentan la colaboración y el intercambio ágil de información

entre los usuarios, donde el estaticismo de las páginas pasa a transformarse en

una matriz de interacción del usuario con la Red pudiendo él mismo incluir su

propia información en el sistema, creando o no webs interactivas y visuales. Es

decir, los sitios Web 2.0 actúan más como puntos de encuentro, o webs

dependientes de usuarios, que como webs tradicionales.

Además es la

transición que se ha dado de aplicaciones tradicionales hacia aplicaciones que

funcionan a través del Web enfocadas al usuario final. Se trata de aplicaciones

que generen colaboración y de servicios que reemplacen las aplicaciones de

escritorio. Es una etapa que ha definido nuevos proyectos en Internet y está

preocupándose por brindar mejores soluciones para el usuario final. En general,

cuando mencionamos el término Web 2.0 nos referimos a una serie de aplicaciones

y páginas de Internet que utilizan la inteligencia colectiva para proporcionar

servicios interactivos en red dando al usuario el control de sus datos. Así,

podemos entender como 2.0 todas aquellas utilidades y servicios de Internet que

se sustentan en una base de datos, la cual puede ser modificada por los

usuarios del servicio, ya sea en su contenido añadiendo, cambiando o

borrando información o asociando datos a la información existente.

Esta

tecnología ayuda a las empresas a ser más competitivas y posicionarse en el

mercado a través de varias vertientes. Además de esta característica, la web

2.0 posee enriquecimientos como los blogs, que aportan un beneficio a las

comunicaciones internas de la empresa y una comunicación permanente con el

cliente con sus comentarios y aportaciones. También es posible gracias a esta

tecnología, crear wikis para definir un lenguaje básico corporativo.

-Web 3.0

Podemos identificar la Web

semántica como una forma de Web 3.0. Existe una diferencia fundamental entre

ambas versiones de Web (2.0 y semántica) y es el tipo de participante y las

herramientas que se utilizan. La 2.0 tiene como principal protagonista al

usuario humano que escribe artículos en su blog o colabora en un wiki. El

requisito es que además de publicar en HTML emita parte de sus aportaciones en

diversos formatos para compartir esta información como son los RSS, ATOM, etc.

mediante la utilización de lenguajes estándares como el XML. Con esta nueva

transformación se permitirá la actualización y el dinamismo perpetuo a través

de una interacción constructivista y organizativa de contenidos y estructuras

por parte del usuario. El término Web 3.0 es asociado por la prensa generalista

al concepto de Web semántica que se está desarrollando bajo la tutela de Tim

Berners-Lee, el mismo que inventó la Web a principios de los 90. Las

características que diferencian esta etapa de las anteriores se podrían resumir

en:

Ø Transformación de la estructura Web actual en la de Web semántica.

Ø Utilización de

Inteligencia Artificial en combinación con la nueva estructura.

Ø Pre-valencia del

usuario en la creación, organización y rendimiento del contenido a través de un

modelo de cooperación globalizada.

La web 3.0 es La inteligencia

humana y la de las máquinas combinadas. Información más rica, relevante,

oportuna y accesible. Con lenguajes más potentes, redes neurales, algoritmos

genéticos, la Web 3.0 pone el énfasis en el análisis y la capacidad de

procesamiento. Y en cómo generar nuevas ideas a partir de la información

producida por los usuarios. Quien invierta en eso y, en el nuevo mundo

transparente, concentre energía y medios en comunicarse y generar confianza

desde la Web, será el dueño de las ventajas competitivas.

Se identifica al término de

WEB 3.0 como la “Web Semántica” según el creador de la World Wide Web, Tim Berners-Lee.

Se identifica al término de

WEB 3.0 como la “Web Semántica” según el creador de la World Wide Web, Tim Berners-Lee.

Todavía no se llega a

comprender al 100% lo que significa la WEB 2.0 y cuáles son sus beneficios,

cuando ya se está hablando del término WEB 3.0 la que promete transformar

nuestra experiencia Web.

Algunas personas consideran

que la WEB 3.0 será una revolución si es que se logra una combinación correcta

en el contenido semántico dentro de las páginas web y el uso de lo que se ha

venido mencionando por mucho tiempo, la inteligencia artificial, la cual podrá

sacar el mejor jugo de esta combinación. Este esfuerzo de combinar dos

poderosas herramientas para el beneficio de la experiencia en Web.

-Web 4.0

A partir de la proliferación

de la comunicación inalámbrica, personas y objetos se conectan en cualquier

momento y en cualquier lugar del mundo físico o virtual. O sea, integración en

tiempo real. Con más "objetos" en la red, se suma un nuevo nivel de

contenido generado por los usuarios, y con él, otro nivel de análisis. Por

ejemplo, el GPS que guía al automóvil y hoy ayuda al conductor a mejorar la

ruta prevista o a ahorrar combustible, en poco tiempo le evitará el trámite de

manejarlo.

-Web 5.0

En esta etapa de la web se buscará clasificar las emociones de las personas, por medio de dispositivos, aplicaciones productos o servicios, entre los más relevantes, que su principal objetivo sea mejorar la experiencia de las empresas o personas en la web.

Seguridad informática:

La seguridad informática es la disciplina que se Ocupa de diseñar las normas, procedimientos, métodos y técnicas, orientados a proveer condiciones seguras y confiables, para el procesamiento de datos en sistemas informáticos.

En esta etapa de la web se buscará clasificar las emociones de las personas, por medio de dispositivos, aplicaciones productos o servicios, entre los más relevantes, que su principal objetivo sea mejorar la experiencia de las empresas o personas en la web.

Esta sin duda será la que generará mayor afinidad

con los usuarios sin determinar raza, nivel social o genero.

De esta manera observamos que la web ha

evolucionado a un ritmo inesperado, en donde el hombre por satisfacer sus

necesidades, implementar estrategias, ampliar el círculo social o simplemente

expresar sus emociones, enriquece su conocimiento para mejorar ó crear

aplicaciones y herramientas que mejoren de una manera acertada, oportuna y

accesible la comunicación de las personas.

La seguridad informática es la disciplina que se Ocupa de diseñar las normas, procedimientos, métodos y técnicas, orientados a proveer condiciones seguras y confiables, para el procesamiento de datos en sistemas informáticos.

Consiste en asegurar que los recursos del sistema de información (material informático o programas) de una organización sean utilizados de la manera que se decidió y que el acceso a la información allí contenida, así como su modificación, sólo sea posible a las personas que se encuentren acreditadas y dentro de los limites de su autorización.

Principios de Seguridad Informática:

Para lograr sus objetivos la seguridad

informática se fundamenta en tres principios, que debe cumplir todo sistema

informático:

Confidencialidad: Se refiere a la privacidad

de los elementos de información almacenados y procesados en un sistema

informático, Basándose en este principio, las herramientas de seguridad

informática deben proteger el sistema de invasiones y accesos por parte de

personas o programas no autorizados. Este principio es particularmente

importante en sistemas distribuidos, es decir, aquellos en los que los usuarios,

computadores y datos residen en localidades diferentes , pero están física y

lógicamente interconectados.

Integridad: Se refiere a la validez y

consistencia de los elementos de información almacenados y procesador en

un sistema informático. Basándose en este principio, las herramientas de

seguridad informática deben asegurar que los procesos de actualización

estén bien sincronizados y no se dupliquen, de forma que todos los elementos

del sistema manipulen adecuadamente los mismos datos. Este principio es

importante en sistemas descentralizados, es decir, aquellos en los que

diferentes usuarios, computadores y procesos comparten la misma información.

Disponibilidad: Se refiere a la continuidad de

acceso a los elementos de información almacenados y procesados en un sistema

informático. Basándose en este principio, las herramientas de seguridad

informática deber reforzar la permanencia del sistema informático, en

condiciones de actividad adecuadas para que los usuarios accedan a los datos

con la frecuencia y dedicación que requieran, este principio es importante en

sistemas informáticos cuyos compromiso con el usuario, es prestar servicio permanente.

*Medidas mínimas de seguridad

Estas normas incluyen horarios de funcionamiento,

restricciones a ciertos lugares, autorizaciones, denegaciones, perfiles de

usuario, planes de emergencia, protocolos y todo lo necesario que permita un

buen nivel de seguridad informática minimizando el impacto en el desempeño de

los trabajadores y de la organización en general y como principal contribuyente

al uso de programas realizados por programadores.

Utilizar técnicas de desarrollo que cumplan con los criterios de seguridad al uso para todo el software que se implante en los sistemas, partiendo de estándares y de personal suficientemente formado y concienciado con la seguridad.

Contraseñas difíciles de averiguar que, por ejemplo, no puedan ser deducidas a partir de los datos personales del individuo o por comparación con un diccionario, y que se cambien con la suficiente periodicidad. Las contraseñas, además, deben tener la suficiente complejidad como para que un atacante no pueda deducirla por medio de programas informáticos. El uso de certificados digitales mejora la seguridad frente al simple uso de contraseñas.

Restringir el acceso (de personas de la organización y de las que no lo son) a los programas y archivos.

Proteger los discos extraibles - hoy principalmente usando la tecnología flash con USB - con la pestaña de seguridad.

Instalar un Virus y actualizarlo de forma periodica, al menos una vez por semana.

Usar software legal.

Ejecutar siempre el antivirus a todo disco o CD que se introduce al sistema y a los archivos que descargamos desde Internet o que vienen adjuntos en un e-mail.

Utilizar técnicas de desarrollo que cumplan con los criterios de seguridad al uso para todo el software que se implante en los sistemas, partiendo de estándares y de personal suficientemente formado y concienciado con la seguridad.

Contraseñas difíciles de averiguar que, por ejemplo, no puedan ser deducidas a partir de los datos personales del individuo o por comparación con un diccionario, y que se cambien con la suficiente periodicidad. Las contraseñas, además, deben tener la suficiente complejidad como para que un atacante no pueda deducirla por medio de programas informáticos. El uso de certificados digitales mejora la seguridad frente al simple uso de contraseñas.

Restringir el acceso (de personas de la organización y de las que no lo son) a los programas y archivos.

Proteger los discos extraibles - hoy principalmente usando la tecnología flash con USB - con la pestaña de seguridad.

Instalar un Virus y actualizarlo de forma periodica, al menos una vez por semana.

Usar software legal.

Ejecutar siempre el antivirus a todo disco o CD que se introduce al sistema y a los archivos que descargamos desde Internet o que vienen adjuntos en un e-mail.

*Virus

·

Seguridad informática:

o

Medidas mínimas de seguridad

o

Virus: tipos de virus

o

Antivirus: más usados

o

Hacker: concepto, tipos

o

Cracker: conceptos, tiposkl

En informática, un virus de computadora es un programa malicioso desarrollado por programadores que infecta un sistema para realizar alguna acción determinada. Puede dañar el sistema de archivos, robar o secuestrar información o hacer copias de si mismo e intentar esparcirse a otras computadoras utilizando diversos medios. Siguiendo este link, podrás saber cómo un virus infecta a un sistema.

A continuación se detallan los distintos tipos de virus de computadoras hasta ahora conocidos:

Virus de Boot

Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Time Bomb o Bomba de Tiempo

Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el "Viernes 13" y el"Michelangelo".

Lombrices, worm o gusanos

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en Internet. Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por Internet enviándose a los e-mail que están registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo.

Troyanos o caballos de Troya

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comando externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias.

Los virus eran en el pasado, los mayores responsables por la instalación de los caballos de Troya, como parte de su acción, pues ellos no tienen la capacidad de replicarse. Actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales e-mails contienen una dirección en la web para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta práctica se denomina phishing, expresión derivada del verbo to fish, "pescar"en inglés. Actualmente, la mayoría de los caballos de Troya simulan web bancarias, "pescando" la contraseña tecleada por los usuarios de las computadoras infectadas. Existen distintas formas para saber si estás infectado con un troyano y cómo eliminarlo de tu PC.

Hijackers

Los hijackers son programas o scripts que "secuestran" navegadores de Internet,principalmente el Internet Explore. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivirus, por ejemplo).

Keylogger

El KeyLogger es una de las especies de virus existentes, el significado de los términos en inglés que más se adapta al contexto sería: Capturador de teclas. Luego que son ejecutados, normalmente los keyloggers quedan escondidos en el sistema operativo, de manera que la víctima no tiene como saber que está siendo motorizada. Actualmente los keyloggers son desarrollados para medios ilícitos, como por ejemplo robo de contraseñas bancarias. Son utilizados también por usuarios con un poco más de conocimiento para poder obtener contraseñas personales, como de cuentas de email, MSN, entre otros. Existen tipos de keyloggers que capturan la pantalla de la víctima, de manera de saber, quien implantó el keylogger, lo que la persona está haciendo en la computadora. Cómo los keylogger nos roban la información? Cómo cuidarse?

Zombie

El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado. Según estudios, una computadora que está en Internet en esas condiciones tiene casi un 50% de chances de convertirse en una máquina zombie, pasando a depender de quien la está controlando, casi siempre con fines criminales.

Virus de Macro

Los virus de macro (o macro virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicación carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas serán las del virus.

Los virus de macro son parecidos a otros virus en varios aspectos: son códigos escritos para que, bajo ciertas condiciones, este código se "reproduzca", haciendo una copia de él mismo. Como otros virus, pueden ser desarrollados para causar daños, presentar un mensaje o hacer cualquier cosa que un programa pueda hacer.

Nuevos medios

Mucho se habla de prevención contra virus informáticos en computadoras personales, la famosa PC, pero poca gente sabe que con la evolución hoy existen muchos dispositivos que tienen acceso a Internet, como teléfonos celulares, handhelds, teléfonos VOIP, etc. Hay virus que pueden estar atacando y perjudicando la performance de estos dispositivos en cuestión. Por el momento son casos aislados, pero el temor entre los especialistas en seguridad digital es que con la propagación de una inmensa cantidad de dispositivos con acceso a Internet, los hackers se van a empezar a interesar cada vez más por atacar a estos nuevos medios de acceso a Internet. También se vio recientemente que los virus pueden llegar a productos electrónicos defectuosos, como pasó recientemente con iPODS de Apple, que traían un "inofensivo" virus (cualquier antivirus lo elimina, antes de que él elimine algunos archivos contenidos en el iPOD).

ANTIVIRUS MAS USADOS:

Antivirus detectores: también conocidos bajo el nombre de antivirus rastreadores, tienen como finalidad encontrar virus a través de la exploración en el sistema. Normalmente se utilizan para hallar a los virus que se encuentre en el disco duro, en la memoria o en ciertos programas.

Según el método que usan estos antivirus para examinar los archivos pueden ser clasificados en:

Antivirus Residentes: este tipo de sistemas se mantienen continuamente en la memoria de la computadora para poder reconocer el virus inmediatamente. El antivirus explora cada uno de los programas cargados para corroborar que no posean virus. Además este sistema descubren los virus que pueden ser hallados en el disco duro, la memoria o en ciertos programas. Estos también pueden ser clasificados en antivirus heurísticos y de patrón.

Antivirus Inmunizadores: más conocidos como protectores, estos antivirus permiten evitar el ingreso de virus a los programas. Sin embargo no son los antivirus más recurridos ya que ocupan demasiado espacio de la memoria. Esto genera que los programas y la computadora funcionen de una manera mucho más lenta.

Antivirus Eliminadores: estos virus también llamados limpiadores, entran en acción cuando ya fue desactivado el virus. Es en ese momento que suprime desde un archivo, programas o del disco a los virus.

Este tipo de antivirus para poder eliminar a la infección debe posee la información de cómo debe ser eliminado cada virus de manera particular.

En informática, un virus de computadora es un programa malicioso desarrollado por programadores que infecta un sistema para realizar alguna acción determinada. Puede dañar el sistema de archivos, robar o secuestrar información o hacer copias de si mismo e intentar esparcirse a otras computadoras utilizando diversos medios. Siguiendo este link, podrás saber cómo un virus infecta a un sistema.

A continuación se detallan los distintos tipos de virus de computadoras hasta ahora conocidos:

Virus de Boot

Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Time Bomb o Bomba de Tiempo

Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el "Viernes 13" y el"Michelangelo".

Lombrices, worm o gusanos

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en Internet. Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por Internet enviándose a los e-mail que están registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo.

Troyanos o caballos de Troya

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comando externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias.

Los virus eran en el pasado, los mayores responsables por la instalación de los caballos de Troya, como parte de su acción, pues ellos no tienen la capacidad de replicarse. Actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales e-mails contienen una dirección en la web para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta práctica se denomina phishing, expresión derivada del verbo to fish, "pescar"en inglés. Actualmente, la mayoría de los caballos de Troya simulan web bancarias, "pescando" la contraseña tecleada por los usuarios de las computadoras infectadas. Existen distintas formas para saber si estás infectado con un troyano y cómo eliminarlo de tu PC.

Hijackers

Los hijackers son programas o scripts que "secuestran" navegadores de Internet,principalmente el Internet Explore. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivirus, por ejemplo).

Keylogger

El KeyLogger es una de las especies de virus existentes, el significado de los términos en inglés que más se adapta al contexto sería: Capturador de teclas. Luego que son ejecutados, normalmente los keyloggers quedan escondidos en el sistema operativo, de manera que la víctima no tiene como saber que está siendo motorizada. Actualmente los keyloggers son desarrollados para medios ilícitos, como por ejemplo robo de contraseñas bancarias. Son utilizados también por usuarios con un poco más de conocimiento para poder obtener contraseñas personales, como de cuentas de email, MSN, entre otros. Existen tipos de keyloggers que capturan la pantalla de la víctima, de manera de saber, quien implantó el keylogger, lo que la persona está haciendo en la computadora. Cómo los keylogger nos roban la información? Cómo cuidarse?

Zombie

El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado. Según estudios, una computadora que está en Internet en esas condiciones tiene casi un 50% de chances de convertirse en una máquina zombie, pasando a depender de quien la está controlando, casi siempre con fines criminales.

Virus de Macro

Los virus de macro (o macro virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicación carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas serán las del virus.

Los virus de macro son parecidos a otros virus en varios aspectos: son códigos escritos para que, bajo ciertas condiciones, este código se "reproduzca", haciendo una copia de él mismo. Como otros virus, pueden ser desarrollados para causar daños, presentar un mensaje o hacer cualquier cosa que un programa pueda hacer.

Nuevos medios

Mucho se habla de prevención contra virus informáticos en computadoras personales, la famosa PC, pero poca gente sabe que con la evolución hoy existen muchos dispositivos que tienen acceso a Internet, como teléfonos celulares, handhelds, teléfonos VOIP, etc. Hay virus que pueden estar atacando y perjudicando la performance de estos dispositivos en cuestión. Por el momento son casos aislados, pero el temor entre los especialistas en seguridad digital es que con la propagación de una inmensa cantidad de dispositivos con acceso a Internet, los hackers se van a empezar a interesar cada vez más por atacar a estos nuevos medios de acceso a Internet. También se vio recientemente que los virus pueden llegar a productos electrónicos defectuosos, como pasó recientemente con iPODS de Apple, que traían un "inofensivo" virus (cualquier antivirus lo elimina, antes de que él elimine algunos archivos contenidos en el iPOD).

ANTIVIRUS MAS USADOS:

Los antivirus informáticos son aquellos programas por el cual pueden ser evitados el ingreso de virus a la computadora e incluso que se difundan en la misma. Los antivirus tiene la capacidad de eliminarlos y reparar los daños causados.

Los antivirus de las computadoras pueden ser clasificados en:

Antivirus en línea: en este caso no funcionan como medio de protección para la computadora, si no que son utilizados para averiguar si hay virus en la misma. Estos sistemas no deben ser instalados ya que se chequea desde Internet. Estos no actúan de manera constante ya que solo se activan cuando se ingresa a las páginas webs especializadas en ello.

Antivirus de Software: estos antivirus deben ser instalados en la computadora para que funcionen constantemente. Estos son clasificados en:

Según el método que usan estos antivirus para examinar los archivos pueden ser clasificados en:

- Antivirus heurístico: en este caso los antivirus exploran cuando los programas actúan de una manera distinta a la habitual.

- Antivirus de patrón: los virus son detectados por su forma particular de actuar. Es decir que estos son antivirus especializados para cada uno de los virus de manera individual.

Este tipo de antivirus para poder eliminar a la infección debe posee la información de cómo debe ser eliminado cada virus de manera particular.

HACKERS Y TIPOS DE HACKERS

En la actualidad, los piratas ya no llevan parche en el ojo y surcan los mares en busca de tesoros, ahora son grandes cerebros que no necesitan más que un ordenador y acceso a Internet para hacer de las suyas. Nosotros los conocemos como “hackers” pero, en la mayoría de los casos, el término no se utiliza de forma correcta. Entonces, ¿Qué es un hacker y qué tipos de hacker existen?

Concreta mente es una persona experta en alguna rama de la tecnología, a menudo informática, que se dedica a intervenir o realizar alteraciones técnicas con buenas o malas intenciones sobre un producto o dispositivo.

La palabra fue acuñada en 1960 por un grupo de pioneros del MIT y proviene de “hack”, el sonido que hacían técnicos de las empresas telefónicas al golpear los aparatos para que funcionasen. Sin embargo, "hacker” es una palabra muy general, ya que estos expertos se pueden clasificar en función de las intenciones que tengan.

Existen dos tipos de hackers principales: los Black Hat y los White Hat. Su nombre proviene de las películas de vaqueros dónde, normalmente, a "los malos" se le representa con sombreros negros mientras que "los buenos" van con sombrero blanco.

Los White Hats, hackers de sombrero blanco, o hacker éticos se encargan de encontrar vulnerabilidades en un sistema para estudiar y corregir los fallos encontrados. Se dice que algunos de los que se encuentran hoy en día en este grupo pertenecieron en su momento a losBlack Hat, y ahora utilizan todos sus conocimientos para mejorar los sistemas en materia de seguridad.

Por su parte, los Black Hat o ciberdeluente, son aquellos hackers de sombrero negro que realizan actividades ilícitas para vulnerar y extraer información confidencial, principalmente con un fin monetario. También son creadores de todo tipo de malware.

Entre los sombreros negros y blancos nos encontramos con otro tipo de hackers: los Grey Hat, que se dedican a traspasar los niveles de seguridad de una empresa para, después, ofrecer sus servicios. Es decir, atacan distintos sistemas de una compañía para demostrar su capacidad y luego defenderla.

Por otra parte se encuentran los Lamer o script-kiddie, un término que se utiliza para las personas con falta de habilidades técnicas, generalmente no competentes en la materia, que tienen como objetivo obtener beneficios del hacking sin tener los conocimientos necesarios. Se podría decir que son hackers amateurs.

También están los Newbie o neófitos, que se refiere a los “novatos del hacking” y que, por esa razón, no poseen casi ningún conocimiento o experiencia en el mundo de la tecnología.

Finalmente están los Hacktivistas, que son personas que utilizan sus habilidades para penetrar sistemas seguros con fines políticos. Por ejemplo, varios ataques de Anonymous han sido calificados de Hacktivismo

CRACKER Y TIPOS DE CRACKER

Los hackers y crackers son individuos de la sociedad moderna que poseen conocimientos avanzados en el área tecnológica e informática, pero la diferencia básica entre ellos es que los hackers solamente construyen cosas para el bien y los crackers destruyen, y cuando crean algo es únicamente para fines personales.

El cracker, es considerado un "vandálico virtual". Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

Cracker es el término que define a programadores maliciosos y ciberpiratas que actúan con el objetivo de violar ilegal o in moralmente sistemas cibernéticos, siendo un término creado en 1985 por hackers en defensa del uso periodístico del término.

Algunos tipos de crackers

Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

En el caso de que te sientas inseguro, no esperes más, simplemente pulsa sobre este enlace y encontrarás suficiente información para navegar y almacenar datos en tu PC con suficiente seguridad como para permitirte estar tranquilo.

Mientras tanto, en este vídeo podrás conocer más de cerca el trabajo de estos profesionales de la informática.

https://hardwaremanual.wordpress.com/b-cables/

http://es.slideshare.net/leidymarin/medios-inalambricos-y-alambricos

http://es.slideshare.net/leidymarin/medios-inalambricos-y-alambricos

http://definicion.de/switch/

http://definicion.de/modem/

https://es.wikipedia.org/wiki/Router

http://definicion.de/rack/

http://es.ccm.net/contents/298-equipos-de-red-repetidor

http://informatica.iescuravalera.es/iflica/gtfinal/libro/c278.html

Ehttp://alexissanchezferrand.blogspot.com.co/2014/02/tipos-de-topologias.html

https://es.wikipedia.org/wiki/Red_de_computadoras

Origen del Internet http://es.slideshare.net/PatriciaLizzette/origen-del-internet-47304726

http://es.slideshare.net/lynx0w/internet-13463455

Etapas del Internet

http://definicion.de/modem/

https://es.wikipedia.org/wiki/Router

http://definicion.de/rack/

http://es.ccm.net/contents/298-equipos-de-red-repetidor

http://informatica.iescuravalera.es/iflica/gtfinal/libro/c278.html

Ehttp://alexissanchezferrand.blogspot.com.co/2014/02/tipos-de-topologias.html

https://es.wikipedia.org/wiki/Red_de_computadoras

Origen del Internet http://es.slideshare.net/PatriciaLizzette/origen-del-internet-47304726

http://es.slideshare.net/lynx0w/internet-13463455

Etapas del Internet

Seguridad Informática https://es.wikipedia.org/wiki/Seguridad_inform%C3%A1tica

: http://www.tiposde.org/informatica/626-tipos-de-antivirus-de-computadora/#ixzz4BCyBHO7S

http://computerhoy.com/noticias/software/que-es-hacker-que-tipos-hacker-existen-36027

http://www.informatica-hoy.com.ar/aprender-informatica/Que-es-un-Cracker.php

http://computerhoy.com/noticias/software/que-es-hacker-que-tipos-hacker-existen-36027

http://www.informatica-hoy.com.ar/aprender-informatica/Que-es-un-Cracker.php